01

2025.07.18(Fri)

Cyber Resilience Transformation

2025.12.12(Fri)

目次

門田剛(以下、門田):佐々木さんは、JPCERT/CCにてインシデント対応の支援や注意喚起、企業や業界ごとの情報共有の支援を行われています。最近の脅威について、最新動向を教えてもらえますか?

佐々木勇人氏(以下、佐々木氏):まず、報道などでサイバー攻撃件数が増えていると言われていますが、必ずしも実態を捉えているとは言えません。ここ4~5年で被害規模が大きいランサムウェア攻撃が増加していることは間違いないのですが、表面化したものが増えたというのが正しい見方になります。

それを踏まえて当センターから見た場合、インシデント対応をしなければならない規模の事案への遭遇率が増えました。従前はヒヤリハット的だったものが、今はネットワーク機器の脆弱性が出た瞬間にバックドアが仕掛けられていたというように、インシデントのレベル感が全く異なり、調査や対策にコストがかかる事案の割合が増えています。実際に、脅迫につながっているケースも少なくありません。

門田:当社が相談を受ける中でも、海外拠点のVPN機器から侵入されるサプライチェーン攻撃が増えていると感じています。脅威が認知される件数が増えた理由は何でしょうか?

佐々木氏:3つの複合要因があります。1点目は、セキュリティ製品の導入に伴いアラートが増えたことです。今まで気づかなかったインシデントも可視化されるようになりました。2点目は、国内の個人情報保護法改正です。漏えいなどが起きてから3~5日以内の報告が義務化されたため、報告件数が増えたのです。3点目は、海外や取引先の事案が自社の情報漏えいにつながるというように、インシデントの形態や類型が増えたことです。

ランサムウェアも被害に遭った直後の相談より、途中で検知された段階での相談が増えつつある印象です。数年前なら内部でクローズしていたレベルのものでも相談が来るようになりました。

門田:企業の意識改革が進んできているのですね。当社のセキュリティソリューションである「マネージドSIEM/SOAR」へのニーズが高まっている背景にも、同じことが言えるのでしょうか?

加藤淳也(以下、加藤):はい、やはりランサムウェアが契機になっていると感じています。近年のサイバー攻撃は分業化やビジネスモデル化が進み、攻撃スピードがとても速くなっています。その中で被害を最小化するには、攻撃を迅速に捉えて早期に封じ込めることが大切という意識が高まっています。それゆえに、SIEMでインシデントを検知してSOARで迅速に対応するというニーズが増えてきているのです。

門田:こうした攻撃に備えて、企業は事前にどのような備えをしておくべきでしょうか。

佐々木氏:国内外問わず、インシデントが起きた時の対応が厳格化される傾向にあります。重要インフラ系を中心に早期の報告が義務化される国が増えており、企業は短時間で何が起きたのかを解明しなければなりません。以前はある程度全容が解明された段階で報告や対外公表を行うケースが一般的でしたが、今は場合によっては72時間の報告義務が課されているため、事前に綿密にプロセスを決めておかなければ到底対応できません。最初の短時間で最低限どれだけのことが調べられるか、情報収集の段取りを組んでおく必要があります。

同時に、短時間で技術面での調査を進める必要もあります。被害に遭った際には、当局への報告準備、被害のプレス発表、ステークホルダー・顧客への対応といった調整が生じるので、社内調整にかなりの負荷がかかります。CSIRTチームが全体をハンドリングするときに、ノンテクニカルの調整だけで2~3日かかってしまい、ログの調査に全く着手できないというケースも少なくありません。

門田:そうなると、事前対策と事後対応のどちらの準備も大事になりますね。

佐々木氏:対応には、もはや事前事後の区別がないということです。事前・事後に関わらず、起きた瞬間にすぐ必要なログを探すためには、平時からそれらの情報に触れられるようにしなければなりません。それはすなわち平時からのモニタリングということになるでしょう。

門田:そこは企業にとっては悩みどころですね。まさにそのようなニーズにSIEMやSOARが役立つと考えていますが、加藤さんとしては、当社のマネージドSIEM/SOARはどのような企業に向いていると考えていますか?

加藤:人材や予算が限られている中で、セキュリティ運用の高度化を求められる企業に相性が良いと思います。ほかにも、「ログが自社内、国内海外、グループ会社間、IT/OT環境でばらばらに管理されていて横断的なインシデントの調査ができない」「アラートが多すぎて対応に時間がかかっている」「誤検知・過検知が多い」などのインシデント対応に時間がかかっている企業に向いています。

門田:ここまで、インシデント対応、特に初動の重要性について佐々木さんから伺いましたが、NTTドコモビジネスではお客さまからインシデント発覚の連絡を受けた場合、どのような流れで対応していますか?

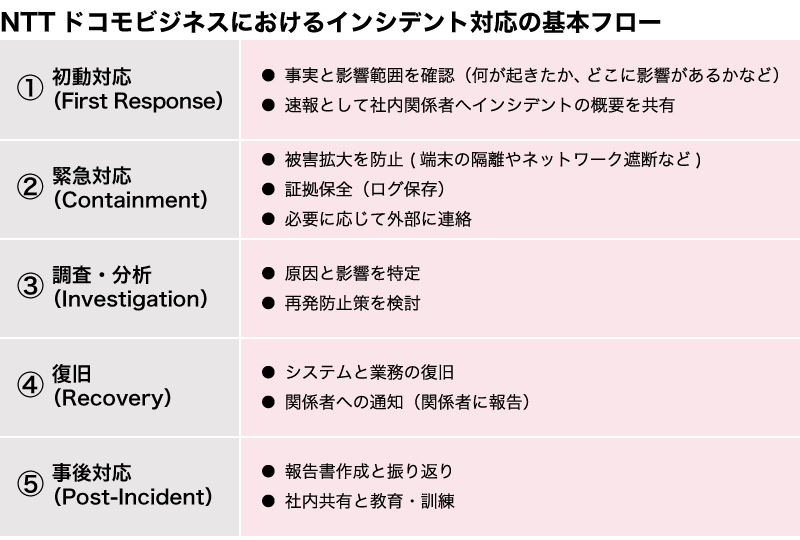

加藤:対応には、「初動対応」「緊急対応」「調査・分析」「復旧」「事後対応」という5つのステップがあり、大きなインシデントがあった場合はこの流れに沿って対応するケースが多いです(下図)。

門田:JPCERT/CCで支援をされる際はいかがですか?

佐々木氏:セオリーや手順通りに対応が流れることは少ないかもしれません。ランサムウェアの場合は短時間勝負が求められ、検知した瞬間に被害が拡大中のこともあれば、攻撃者が滞在中でランサムウェアが実行される前段階ということもあります。

DDoS攻撃であれば攻撃を受けている最中の場合もあるため、それぞれ事案に合わせて対策を変えていかなければなりません。そこでまず我々が支援を求められた際には、初動段階で何を目的とした攻撃なのかを推定・分析して、どのような対策を優先的に実施すべきかというトリアージをすることが多いですね。

門田:初動段階で企業のお客さまがつまずきやすい点は何でしょうか?

加藤:「ログ・証拠が保全できない」「影響範囲が把握できない」ことが挙げられます。それに対する事前の支援例としては、「SIEM/EDR導入とSOC監視の支援」「ログ取得・保全とセキュリティ監視の仕組みづくり」があります。

ほかにも、「インシデント対応や外部機関との連携が曖昧・属人化している」「連絡体制が不明確・遅い」という問題がありますが、そこに対しては「CSIRT体制の構築」や「セキュリティ運用設計」で支援するケースが多いです。

門田:予算面も含め、限られたリソースでより効果的な対策を実現するために有用な方法はありますか?

加藤:3つあります。1点目は、自社における「セキュリティ業務の棚卸しと可視化」です。そのうえで、それらを自社内で行うか外部委託するかを判断します。日本セキュリティオペレーション事業者協議会(ISOG-J)の「セキュリティ対応組織の教科書」というガイドラインを使って棚卸しをすると、体系的に整理できるのでお勧めです。2点目が、「自動化の活用」です。例えばSIEMやSOARといったセキュリティ運用の自動化ツールでログ分析や初動対応を効率化できます。3点目が、「マネージドサービスの活用」です。24時間365日の監視体制を自社で構築することは予算面、リソース面で困難なので、外部のSOCサービスをうまく使って監視し対処までを委ねます。

それらのポイントを踏まえて、NTTドコモビジネスでは「マネージドSIEM/SOAR」によって、Microsoft SentinelのSIEMやSOARの導入から運用監視までを支援しています。

門田:インシデント後の対応については、企業は何を基準にどう進めればよいのでしょうか。特に、社内のCSIRTや、JPCERT/CC、警察、取引先など、社内外との連携をスムーズに行うためには、事前に何を整えておくべきですか?

佐々木氏:まずは各部門との社内連携をあらかじめ想定しておくことです。関係各所への報告はセキュリティ部門だけではできません。インシデントが起きてから社内に声がけをして動くと時間をロスしますし、フラストレーションがたまって険悪な雰囲気になりがちです。そうならないために、事前に部門横断で社内訓練を実施し、部署間連携のルールを決めておく必要があります。

もう1つ対外的なところで、私も制作に携わった「サイバー攻撃被害に係る情報の共有・公表ガイダンス」におおよその対処方法は書いてあるのですが、それを見れば完全に対処できるわけではありません。そこで、社内のさまざまなトラブル対応の経験や知見を活用します。法務や広報部門と積極的に連携し、説明の仕方やノウハウを使わせてもらう形を取るのが良いでしょう。

門田:対応力を強化するにあたり、自社で努力するか外部へ依頼するかの、2つの選択肢があると思います。判断ポイントはどこだと考えますか?

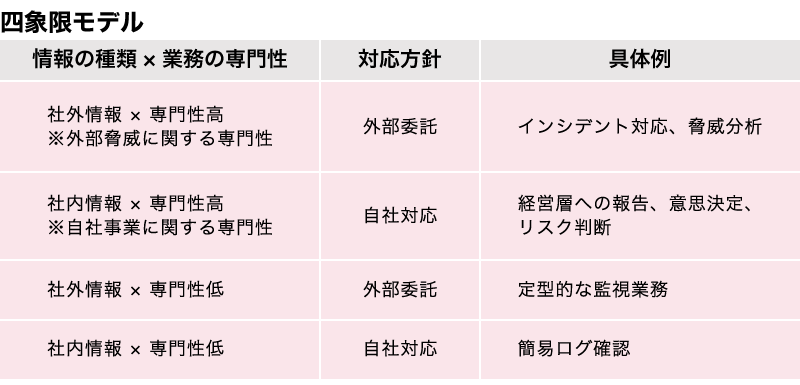

加藤:先ほどご紹介したISOG-Jのセキュリティ対応組織の教科書に定義されている「四象限モデル」に基づき、セキュリティ業務を、①情報の種類と、②業務の専門性で分類することをお勧めしています。具体的には、「社内情報か社外情報か」と、「専門的な知識が必要か必要でないか」の4つを掛け合わせることで、下図のように自社で対応するか、外部に委託するかを決めることができます。

門田:企業を支援する現場で感じている、対応力がある企業とそうでない企業の違いはどこにありますか?

加藤:対応力の差が生じるポイントは、4つあると思っています。1点目は、「セキュリティ業務の棚卸と可視化」です。これができている企業は、自社のセキュリティ業務を把握し内製と外部委託の判断が明確で、できていない企業は、外部委託の判断も何となく行われているため、費用対効果も低くなっています。

2点目は、「経営層の関与」です。経営層がセキュリティの重要性を理解して積極的に取り組んでいる企業や、CISOが機能している企業は対応力があります。一方で、経営層が消極的でセキュリティを技術部門の問題と捉えている企業は、インシデント発生時の判断が遅くなります。

3点目は、「外部委託会社との関係性」です。対応力がある組織は、戦略的パートナーとしてセキュリティ対策の将来ビジョンを外部委託会社と共有し、外部委託領域でも最終的な判断は自社で行う体制を有しています。逆に、外部委託会社に丸投げの会社の場合、インシデントの報告を受けても判断ができず対応が遅れてしまいます。

4点目は、「自動化・効率化への投資意識」です。対応力がある組織は、SIEMやSOARなどの自動化・効率化のための投資や推進に積極的で、セキュリティ領域の人的リソースを補完し、ツール導入後も運用の改善に注力し実効性を高めています。逆に、人に依存した運用を続けていたり、ツール導入が目的化していたりする企業では、誤検知や過検知に悩まされ続けやすいです。

佐々木氏:初期のSIEM導入時に苦労したシステム担当者が、まだその記憶を引きずっているケースも見られます。経営層も、昨今のAIをはじめとするさまざまな自動化ツールの登場で、セキュリティの自動化製品もそれらと同列で認識されている面があり、優先度が下げられている可能性があるので、ベンダーも正しい理解や啓蒙活動が必要かもしれませんね。

門田:最後に、企業でセキュリティ業務に携わっている方に向けて、ぜひメッセージをお願いします。

佐々木氏:インシデント対応は企業内だけで対応することには限界があり、社外のリソースや経験、知見を積極的に使わないと対応できない状況になっています。このように対外連携が必要な事案は、今後ますます増えていくでしょう。そのためには、我々のような専門機関との連携もそうですし、外部のセキュリティベンダーやSOC、運用保守のベンダーと普段から関係性を保ち、製品で解決できるところは製品で解決するという考え方が必要です。

専門機関への相談は準備をしていなくてもすぐにでき、外部への委託は平時からの付き合いの延長ですぐに対処してもらえることもあるかと思いますが、関連製品の導入に関しては何かが起きてからでは間に合いません。先に導入を済ませておいて、普段から運用して慣れておき、事前に備える必要があります。

加藤:セキュリティインシデントは、どの組織でも避けられません。だからこそ、「何が起きたか」ではなくて、「どう動けるか」を実現する仕組みが必要です。NTTドコモビジネスの「マネージドSIEM/SOAR」は、限られた人材でも効率的にインシデントに対応できるソリューションとしてお役に立てると思いますので、ぜひ多くの企業のみなさまに活用いただきたいです。

■NTTドコモビジネスのセキュリティ運用効率化ソリューション

「マネージドSIEM/SOAR」の詳細はこちら

CRXソリューションの全体像についてはこちら

OPEN HUB

THEME

Cyber Resilience Transformation

#セキュリティ