01

2025.07.18(Fri)

目次

ウェビナーは、3つのセッションで構成されました。冒頭のセッションでは、CyberArk Software ソリューションズ・エンジニアリング本部 本部長の細田博氏と、NTTコミュニケーションズ(以下、NTT Com)のソリューションサービス部 プリンシパルコンサルタントの城征司によるクロストークを実施しました。

城征司(以下、城):近年、ランサムウェアの脅威に対し、企業の意識が高まっています。その背景には、何があると細田さんはお考えですか。

細田博氏(以下、細田氏):まずランサムウェアを仕掛ける攻撃者の目的は「金銭」です。さらに、ターゲットを絞らず無差別に攻撃を行ってくるのも特徴の1つです。

一方で、昨今はコロナ禍によるクラウドへの移行やテレワークの増加もあり、IT管理者が自社の管理端末の安全性に不安を感じることも増え、ランサムウェアに対する意識が高まりつつあります。

また、ランサムウェアによる攻撃が1つのビジネスとなり、攻撃者側が組織化と高度化を果たしたことも被害増加の背景にあると考えられます。分業体制も確立し、ランサムウェアをサービスとして提供するRansomware as a ServiceというRaaS事業者も台頭しています。

攻撃手法も多様化し、例えばフィッシングメールの文章も昔のように不自然な日本語ではなく、違和感なく巧妙になっているのも特徴の1つです。

城:実際、弊社でも業務でやりとりするような違和感のない内容のフィッシングメールを受け取る例がありました。真面目に業務に取り組んでいる人ほど引っかかってしまう傾向にあり、ランサムウェアの対策の一環としてフィッシングメールの見極めができるよう、訓練メールを定期的に送付することで危機意識を高め、未然に防げるような対策を講じています。

細田氏:巧妙化による検知の難しさも、課題としてあげられそうですね。そのため、被害を極小化する対策が必須であり、限られたIDのみがサーバーやネットワーク機器にアクセスできるようにする「特権ID管理」が重要になります。

日本では特権ID管理に対する認知・理解はまだまだ浸透しておらず、エンドポイントの端末まで対策している企業は少数という印象です。この隙をつき、ランサムウェアなどの被害に遭っているケースがあります。

城:これまでは、フィッシングメールを従業員がクリックすることで被害が始まるケースが多くありました。ところが、最近の被害事例では、リモートアクセスに使うVPNやRDPの脆弱性を利用した攻撃が増えてきています。

VPNやRDPは性質上、インターネットからアクセス可能で、適切なアクセス管理ができていなければ、攻撃者が従業員を装って不正に侵入し、サーバーの特権IDを奪取してランサムウェアを仕掛けるケースもあります。

インターネットに接続しながらセキュリティが脆弱な部分を「アタックサーフェス」と呼びますが、このアタックサーフェスをいかに縮小していくかが喫緊の課題といえます。

細田氏:最近はランサムウェアの被害が報道されることも増え、VPN機器の脆弱性が突かれたと伝えられることも多くあります。しかし、この伝え方は誤解を生みかねません。実際はどの製品を使っていたかは関係なく、適切に脆弱性の管理ができていなければ、どのような製品を使っても問題は起こり得るのです。

また、リモートアクセスできる手段は昨今のビジネス環境を考えると欠かせませんが、多要素認証といった適切なセキュリティを施していなければ、何らかの形でパスワードが漏れ、総当たり攻撃によって、いずれ侵入を許してしまいます。

そもそもランサムウェアに対して「これだけをやればいい」という対策はありません。特に検知は難しいため、1つのソリューションで解決とはならず、現実としては複数のセキュリティ対策を組み合わせることで、早期の検知と被害の極小化を行うことが重要です。

城:まさにお話の通りで、セキュリティ対策の組み合わせが最重要で、私は3つのポイントがあると考えています。

初めに、侵入に備えた対策。まず自社の環境にある資産やセキュリティパッチの適用状況を把握し、脆弱性がどこにあるのか調査する必要があります。

次のポイントは、侵入後の被害の極小化です。例えばサーバーや端末の特権IDを容易に乗っ取られないようにする対策があげられます。

最後は、データの暗号化や情報漏えいの対策になります。データのバックアップを確実に取って、いざというときに復旧できる仕組みを整備しておくことはもちろん、情報が流出するような内部の不自然な通信を検知する、UEBAのようなセンサーの導入も効果的です。

この3つのポイントから、複数のセキュリティ対策をいかに組み合わせるかが重要になります。ただ、ゼロトラストをうたう製品だけでも数多くあることから、自社のみで製品をフラットに評価するのは難しいといえます。そのため、具体的な対応としては、導入実績が豊富で信頼できるパートナー企業にアウトソースする手段があります。

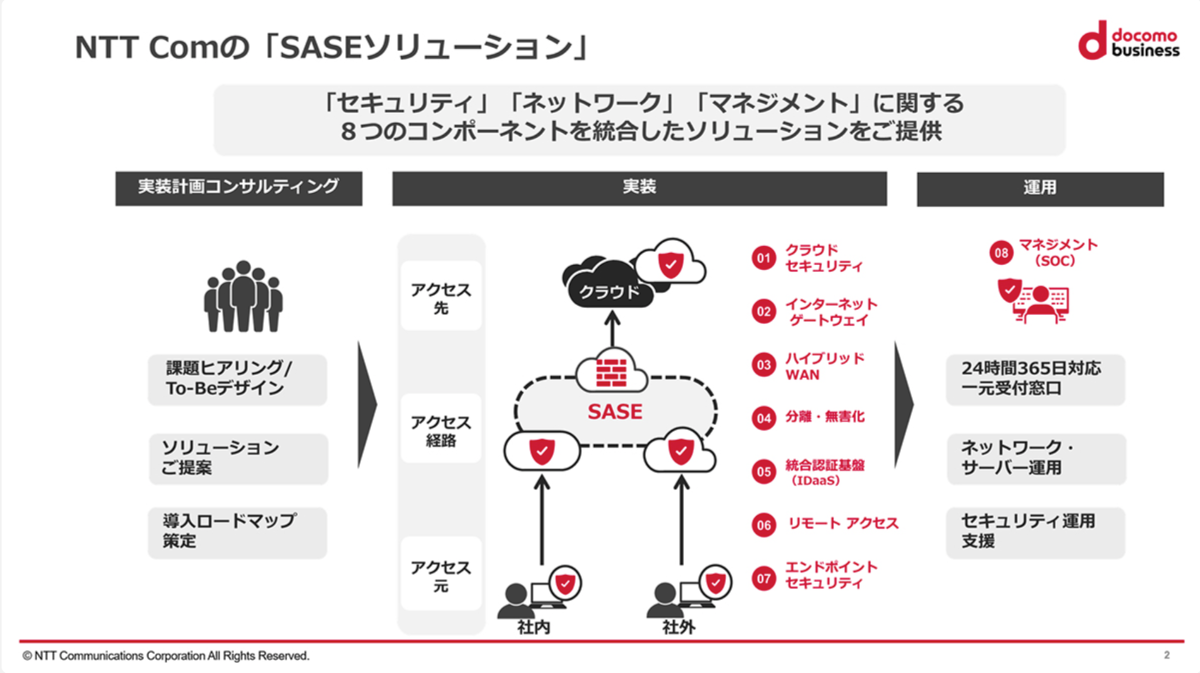

例えば弊社でもセキュリティ対策として、SASEソリューションを提供しております。

SASEは2019年に提唱され始めた概念で、さまざまなネットワークやセキュリティ製品を単一のクラウドサービスで提供するものです。すべての端末やサーバーからの通信をSASE経由にすると、アクセス元がオフィスであろうが自宅であろうが、自動的に同じレベルのセキュリティ対策が施され、安全・快適な業務が可能になります。

細田氏:今後は、ランサムウェア攻撃の入口となるエンドポイントのセキュリティ対策も重要視されるはずです。従来のエンドポイント対策はEPPやEDRが主流でしたが、EPPは早期発見が難しく、EDRは学習の時間が必要となり、万全な対策とはいえないと思います。

弊社のEndpoint Privilege Manager (EPM)というサービスであれば、ランサムウェアのゼロデイ攻撃を受けた場合でも、すでに特権をはく奪しているため、時間稼ぎができます。また、多要素認証の機能を組み合わせることによって、より高度な攻撃を防ぐこともできます。

城:攻撃手法は日進月歩で進化していて、防御側も頑張って対応しているものの、残念ながら攻撃側が常に半歩先に進んでいる状況になります。そのためSASEやEDRを第1ステップの対策として、特権ID管理やUEBAといった第2ステップ以降の対策に取り組んでいく必要があるでしょうね。

続いて、クロストークの内容を踏まえ、NTT Comでソリューションサービス部 主査・コンサルタントを務める木村昭大による講演が行われました。

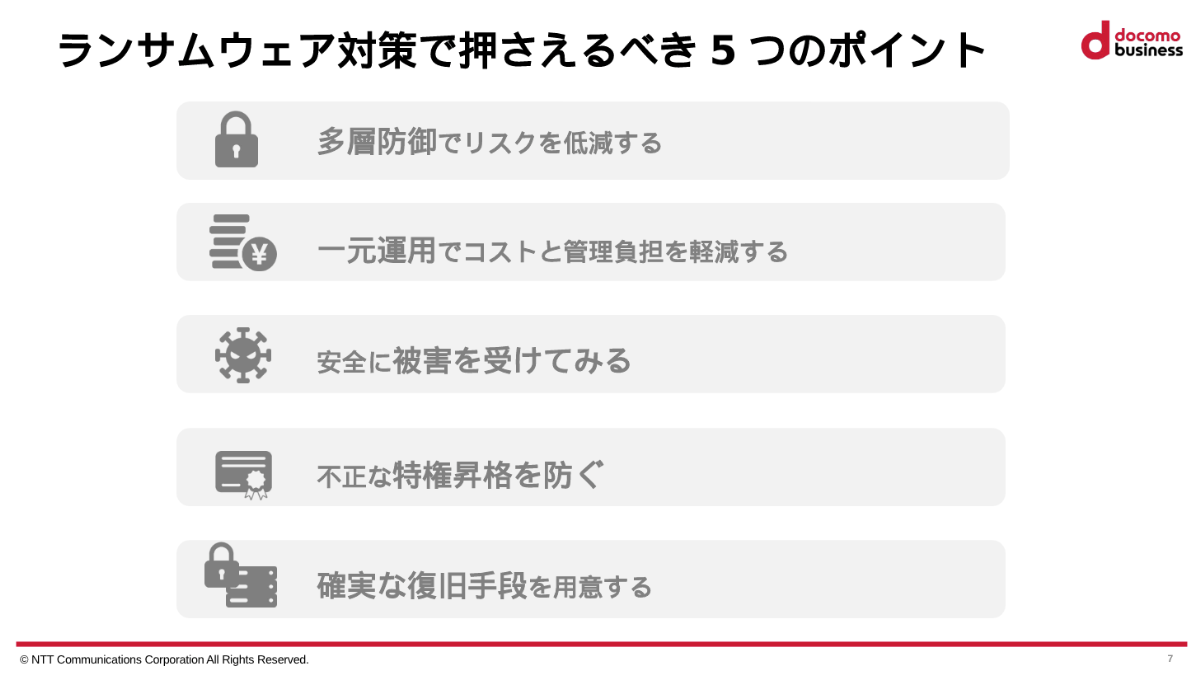

木村昭大:今回は「ランサムウェアの予防から復旧まで押さえておくべき5つのポイント」をテーマに、話をしていきたいと思います。

最初に敵を知るということで、ランサムウェアの攻撃手法を紹介していきます。初期侵入のフェーズは、悪性プログラムがアタックサーフェスを通じて入り込み、PCに感染して、そこを起点に被害が拡大していきます。続く2つめのフェーズに、重要なデータが保存されているサーバーの特権IDの取得があります。そして最後が、特権を奪ったサーバーから外部にデータを出していく、あるいはデータそのものを暗号化して使えないようにしていくフェーズです。

これらランサムウェアの対策には5つのポイントがあり、まず1つめのポイントとしては多層防御によるリスクの低減です。データの保存場所とアクセス先、アクセス経路、アクセス元となるPCを多層で防御する対策です。

ただ、多層防御は運用に労力がかかるため、2つめのポイントとして一元運用が必須になります。場合によっては、運用をアウトソースすることを選択肢に入れてもいいでしょう。

3つめはアセスメントで、実際に対策が効果を発揮しているかどうかの検証になります。実際に検証してみることで、対策に穴が見えてくる場合も当然あります。

4つめは、不正な特権昇格を防ぐことで、大事なデータへのアクセス手段を防ぐこと。5つめは、先鋭化と複雑化する攻撃に対する完璧な対策はないため、攻撃を受けたとしても確実に復旧できる手段を用意することになります。

この5つのポイントはすべて重要ではありますが、今回は下の3つについて解説します。

まずアセスメントについては、安全に被害を受けてみるのが1つの方法になります。擬似的に感染したと想定した端末を置き、どこまで感染が広がりえるのか、情報漏えいができてしまうかを、最新のランサムウェアの手法を用いて実際に試してみます。すると、現状の対策では端末の感染に気づけないなど、対策の不備を見つけ出すことができるのです。

次に不正な特権昇格を防ぐことになりますが、通常はユーザーがIDやパスワードなどを用いて直接サーバーにアクセスしていると思います。ところが、端末が感染すると、特権情報を用いた不正アクセスやパスワード変更が簡単に行われてしまいます。

しかし特権ID管理を導入しておけば、ユーザーは必ず特権ID管理を経由しないとサーバーにアクセスできない仕組みが生まれます。すると、感染した端末からはサーバーにアクセスできない状況を実現できます。

さらに、ユーザーは利用申請をして管理者の承認が必要となるほか、アクセス履歴や操作ログの記録、操作状況も録画されるため、感染端末から重要サーバーへのアクセスを防ぐ以外にも、内部不正の対策にもなるのです。

ただ、ランサムウェアはデータ復旧ができない状況を狙い、データの持ち出しや暗号化、さらにバックアップを破壊することもあります。そのため最後の復旧手段は、逆説的ながら破壊されないバックアップを用意することがポイントになります。

それを実践するために、まずバックアップのベストプラクティスである、「3-2-1ルール」を採用しましょう。これはデータを3つ持ち、2種類のメディアに保存、そのうちの1つはオフサイトに置くというルールです。

そして、バックアップをロックして破壊を防ぐ、WORM機能も搭載します。これは一度書き込んだら書き換えができない機能で、これをバックアップのいずれかに適用することで、ランサムウェアが暗号化しようとしてもできない状態を作れます。

最後に、NTT Comのソリューションサービス部 コンサルタントの柳屋大地の講演が行われました。

柳屋大地:私の講演では、 クラウドやリモートワークが拡大するなかで生まれる、さまざまな課題へのソリューションを解説していきます。

ここ数年、従業員の働き方が変化しています。これまでコロナの影響もあり、出社せずに自宅からリモートワークを実施する企業が増えていました。しかし、現在は「オフィス」でリアルタイムにコミュニケーションをとって共創を育み、自宅をはじめ「オフィス外」で場所を選ばず効率的に業務を行う、リアルとデジタルを組み合わせたフレキシブルハイブリッドワークも注目を集めています。

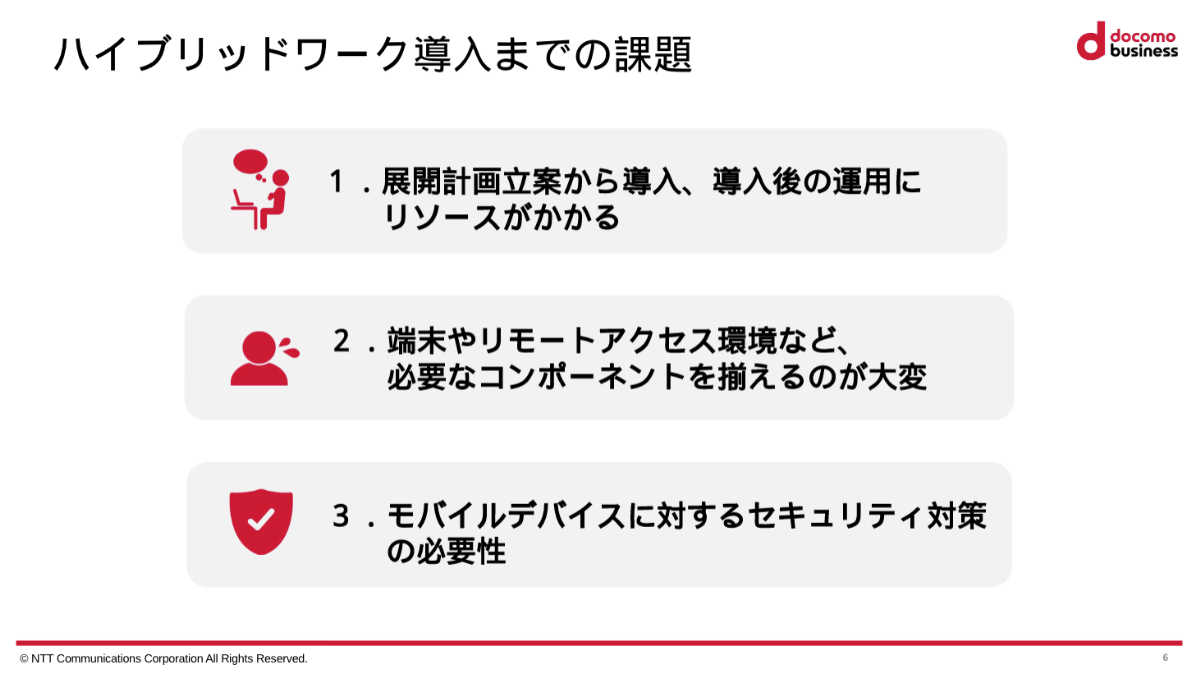

フレキシブルハイブリッドワークを行うために、利便性の高さからモバイル端末で業務効率を上げ、コミュニケーションの活性化を図ろうとする企業も増えています。ただ、モバイル端末の活用が当たり前の時代において、課題もあります。

1つめの課題として 、展開計画を立案し、ハイブリッドワークの環境を導入すること。そして、導入した後に運用まで含めてトータルで考えていくことが重要になってきます。そのためには、幅広いスキルを持った人材が必須になります。

2つめの課題として、端末やセキュリティ製品、リモートアクセスの環境、さらにはセキュリティポリシーを統一したインターネットのアクセス環境など、必要なコンポーネントが非常に多岐にわたっているため、これらを一括して調達することへの難しさがあります。

そして、3つめの課題として、モバイルデバイスに対するセキュリティ対策です。従来は、端末の統合管理と簡易なセキュリティ機能を提供するMDMの導入が主流でした。ところが、昨今はモバイル端末への攻撃手法が多岐にわたってきていることで、モバイル端末もPC同様のセキュリティ対策を施していく必要が出てきました。

これらの課題解決の一手として、NTT Comが提供するソリューションである、Flexibleパックモバイルがあります。

提供内容は、Flexibleパックモバイルに接続するリモートアクセス機能とセキュアなインターネット接続ができるUTM機能を備えた「フレキシブルリモートアクセス」、あらゆるIaaSやSaaS、オンプレミスのデータセンターを閉域でつなぐ「フレキシブルインターコネクト」、端末の一元管理をするデバイス制御機能である「MDM」、端末をセキュリティリスクから守るデバイスセキュリティである「MTD」。この4つをコアコンポーネントとし、さらにモバイル端末とSIMをセットで提供し、安心快適なハイブリッドワークの環境を実現できます。

そんなFlexibleパックモバイルには3つのメリットがあります。まず1つめは環境の導入と保守・運用をNTT Comがすべてワンストップで対応すること。2つめが専用ポータルで手間をかけずに、すべてのコンポーネントを簡単に申し込んでいただける点です。

最後の3つめは、複数あるセキュリティのソリューションを複合的に組み合わせて提供することで、さまざまなセキュリティリスクからトータルで端末を守ることができるというポイントになります。

ハイブリッドワーク環境の構築、モバイル端末の活用に課題をお持ちの方がいましたら、ぜひ弊社までご相談をいただければと思います。

ランサムウェアは年々巧妙化し、その脅威は高まり続けています。身代金の要求額も、場合によっては億単位にのぼるケースもあるほどです。NTT Comでは、今後も最新のランサムウェア対策をお届けします。

【ウェビナー開催のお知らせ】

サイバー攻撃の脅威に打ち勝つには~ランサムウェアの予防から復旧まで~|EVENT(コミュニティ活動・イベント)|事業共創で未来を創る

【ソリューションのお知らせ】

SASEソリューション

OPEN HUB

THEME

Cyber Resilience Transformation

#セキュリティ