01

2025.07.18(Fri)

この記事の要約

NTT Comの城征司氏とバーチャル情シスの須藤あどみん氏の対話は、サイバーレジリエンスの重要性と実践方法について議論している。

彼らは、サイバーレジリエンスを高めるためには、基本的なセキュリティ対策を着実に実践し、環境の変化に適応することが重要であると強調する。

NTT Comは、CRXというソリューションを提供し、ゼロトラストや運用自動化などのアプローチでお客さまのセキュリティを強化するとともに、コストとのバランスを考慮してサービスを提供している。

さらに、クラウドネイティブとの協力体制を強調し、業界全体のセキュリティ向上に貢献することを目指している。

※この要約はChatGPTで作成しました。

目次

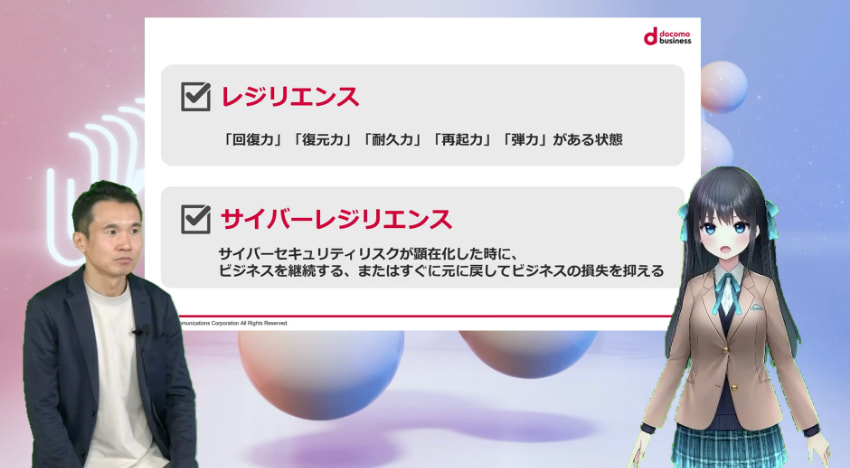

城征司(以下、城):本日は、最近よく聞くようになった「サイバーレジリエンス」について須藤あどみんさんの考えを伺いながら、これからのセキュリティ対策のあり方についてお話ししていければと思います。早速ですが、「サイバーレジリエンス」とは、そもそもどういう意味なのでしょうか。

須藤あどみん氏(以下、あどみん氏):サイバーレジリエンスは、災害、国家規模のサイバー攻撃、うっかりミスなど、なんらかの脅威によって深刻なサイバーセキュリティリスク(組織的リスク)が顕在化したときに、ビジネスを継続したり、すぐにもとに戻したりすることでビジネスの損失を抑えるための「事後対応」の考え方が基本にあります。

ですが、すぐにもとに戻せたとしても、そもそもサイバーセキュリティの基礎がしっかりできていなければ、再び攻撃を受けてしまい元も子もありません。バズワード化のきっかけとなった、米国国立標準技術研究所(NIST:National Institute of Standards and Technology)の発行する「NIST SP800-160 Vol.2:Developing Cyber-Resilient Systems」は、リスクマネジメント、サイバーセキュリティフレームワーク、ゼロトラスト、サイバーレジリエンスなど、サイバーセキュリティにおける基本的な考え方の全体像を網羅的に押さえており、サイバーレジリエンス(事後対応)の一点に振り回されないでサイバーセキュリティを考えられる、いいドキュメントだと思います。

ただ、NISTのドキュメントはわかりやすさを優先して項目ごとに書き分けられている印象があり、サイバーレジリエンス=事後対応として、その部分だけ個別にピックアップされやすいのです。

そうした事後対応の具体策として、SIEM(セキュリティ情報&イベント管理システム)やSOAR(セキュリティ運用効率化/自動化技術)などの運用をAIで高度化するソリューションがよく出てきますが、そもそも「どのようなログを」「何のために取り」「どのような対応をするのか」が定まっていない状態では、レジリエンスまでたどり着けません。ですので、あくまでサイバーセキュリティが事前にあって、何かが起こってしまったときのために事後のサイバーレジリエンスが存在している、と考えるのが一般的です。

加えて、前提としてNISTは「アメリカの国家・国民を守る」というレベル感でサイバーセキュリティを実践してきて、それができた上でサイバーレジリエンスを高めようとしているのですね。なので、われわれもNISTと同じようにしましょうということではなくて、自組織にそのまま適用できるとは限らない、というのがポイントです。

城:たしかに、おっしゃる通りですね。さまざまな企業規模によって守るべき情報も異なるので、国防レベルをそのまま適用するのは現実的ではないと思いました。

私なりの解釈では、サイバーレジリエンスは「攻撃を受けた際の事後対応」よりももっと包括的なキーワードです。NIST SP800-160 Vol.2でも、サイバーレジリエンスの「目標」として予測・回復・抵抗・適応の4つが定められています。

あどみん氏:たしかに、事後だけを示す単語ではないですね。

城:事後対応でイメージしやすいのは「回復」の部分かと思います。例えば、攻撃が成功したことをSIEM分析で検知し、EDR(エンドポイント監視・分析対応)で端末を隔離したり、SOARやSASE(Secure Access Service Edge:ネットワークサービスとセキュリティサービスを一体化させたクラウド型のセキュリティモデル)のようなセキュリティ製品と連携して通信を遮断したり。

あどみん氏:「ランサムウェアに暗号化されたデータを復旧する」とかもありそうです。

城:そうですね。データやシステムの復旧は、「回復」の例としてわかりやすい例かと思います。ただ先ほどあどみんさんが述べられたように、回復させるには準備が重要です。また、予測・抵抗・適応の3つは、特に事前の対応が大事です。サイバーレジリエンスはこれまでのセキュリティの考え方に比べ事後の対応により注目させるキーワードであることは間違いないと思いますが、本来は事前も事後も、両方に着目した概念だと考えています。

あどみん氏:攻撃側とわれわれ防御側の戦いは「いたちごっこ」で、残念ながら攻撃側が半歩先に進んでいるのが現状であることを踏まえると、全部が事後対応前提じゃだめってことですね。

レジリエンスって、歯が痛くて顔がパンパンになってから病院に行って、抜かなきゃ、神経も取らなきゃとなる前に、クリーニングしていたらよかったって話だと思うのですよね。

城:まさにその通りです。私も「最初から健康な身体をつくる」のが重要だと思います。例えばプロダクトを開発するのであれば、情シスだけでなく開発担当者にも当事者意識を持ってもらい、そのプロダクトにおいてサイバーセキュリティはどうあるべきか、部署横断で連携して設計していく「セキュリティ・バイ・デザイン」に取り組んでいくべきです。

さらに最近は、ESG経営が重要視される中で、セキュリティ対策をしっかりしているということが企業価値を高める一要素としても注目されています。サイバーレジリエンスの重要性を踏まえ、経営判断としてトップダウンでセキュリティ対策を推進していけることが理想的です。

城:あどみんさんのお考えと私なりの考えは、若干表現は違っていても目指すところは同じなのではないかなと思いました。次に、サイバーレジリエンスを実践する際のポイントについて考えていきましょう。あどみんさんはどう考えていますか?

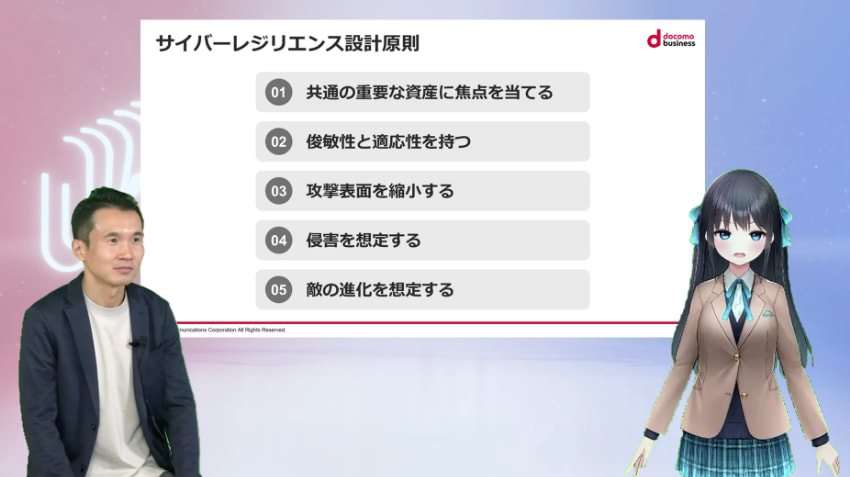

あどみん氏:NIST SP800-160 Vol.2:Developing Cyber-Resilient Systems: A Systems Security Engineering Approachを引用して紐解くといいと思います。その中にはサイバーレジリエンス設計のポイントがいくつかあります。

①共通の重要な資産に焦点を当てる

複数のミッション/業務プロセスの機能に共通する資産は、それらの資産そのものが重要であるか、またはその侵害によって敵対者の水平展開や拡大の機会が増えるため、攻撃者にとって価値の高い標的になる可能性がある。この重要な資産に焦点を当て、組織的リスクを多角的に分析し設計する。

あどみん氏:まずは、どの資産が重要なのか、何を守るべきなのか、それが水平展開されるものなのかどうかを理解する必要があります。全部の資産ではなく、重要な資産にフォーカスします。

②俊敏性と適応性を持つ

機能やコンポーネント単位でそれぞれの役割が明確になっていて、規格がそろっていれば組み合わせるだけで機能するような状態である「疎結合」で設計をすることで、脆弱性に素早く対応する。再構成を前提としたインフラやシステムによって新しい技術や攻撃の変化に適応する力をつけることができる。

あどみん氏:とりあえずきちんと動くものをスピーディーに実装できる「密結合」に比べて、疎結合設計はなかなか難しいのですが、目指すべき姿です。不確実性の高い環境に適応する話なので、ゼロトラストの話でもよくいわれていたように、凝り固まった変化に対応できないIT資産は非常に攻撃対象になりやすい上に、攻撃の変化に追いつけないので、柔軟な形に変えていきましょう。

③攻撃表面を縮小する

攻撃表面は露出している面だけでなく、開発、運用、およびメンテナンス環境の側面や、予期せぬ攻撃表面への到達経路も存在する。多層的な防御や最小権限と最小機能の原則、アクセスできる期間の制限、コンポーネントの疎結合化などで攻撃表面を縮小していく。

あどみん氏:ゼロトラストが出る前の昔から、さんざんいわれていますよね。サイバーレジリエンスでも改めて言及されています。

④侵害を想定する

今では、攻撃者が対象に長期間にわたって潜伏することも珍しくない。信頼できないシステムであったとしても、それを動かし続けることと、止めることによるビジネスへの影響やリスクを想定し、軽減する必要がある。防衛が失敗した場合の他の重要なシステムへの侵害、ビジネスへの影響と範囲、マルウェアの拡大などを想定する。

あどみん氏:ランサムウェアなんて1年半後に活動するものもありました。

⑤敵の進化を想定する

攻撃者は戦術・技術・手順を見直し進化し続けており、攻撃者が優位な状況。既知の脆弱性の修正はもちろん、ペネトレーションテスト(侵入テスト)だけでなく、事後の対応まで含めたレッドチーム演習(サイバー攻撃の実演習)などの手法を使って、攻撃者の進化や多様な手段を想定しレジリエンスを向上させていく。

あどみん氏:敵は国家レベルで攻撃してくることもあるし、一方で社内に悪意のある人がいるケースもある。こういったあらゆる事態を自社で想定するのです。

この5つ、実は「普通のこと」しか言っていないのです。サイバーレジリエンスと聞くと「新しいことをしなければ」「新しい製品を買わされるんじゃないか」と身構えてしまうかもしれませんが、実際は普通にセキュリティを実践して、基本的なことを積み重ねていけばいい。その上で、やられても最小限に被害を抑え込められればOK、という考え方なのですね。

城:特に最後のところ、「基本の積み重ね」は非常に共感します。

あどみん氏:ただし、「普通・シンプル」といっても、決して「簡単」ではないのですよね。その普通・シンプルなセキュリティを自社だけで実現するには困難がつきまといます。

城:本当にそうだと思います。何が難しいかというと、自社の目線だけでセキュリティの対策を考えたり、特定領域のサービス提供のみを得意とするパートナーさんだけの話を聞いていると、自社の「環境の変化」を見落としてしまったり、都合が悪くてつい目をそらしてしまう「聖域」のような箇所が出てきてしまうのです。

例えば、セキュリティ対策をきちんとやっているつもりが、やっていたのはPCだけでサーバーに対しては同じレベルでできていなかったとか。脆弱性管理をきちんとやっているつもりが、数カ月後に廃棄予定のWindowsサーバーをそのまま放置していたとか。長年やってきた業務のやり方を変えるとコストがかかるし効率が落ちるから、現場の担当者が本来権限のない機密データまで含めてUSBメモリーで引っこ抜いて持ち出してしまったとか……。

あどみん氏:なんだか聞いたことある……ってどれもNTTグループの話じゃないですか!?

城:はい……。レベルの低い話をしましたが、これ全部、過去4年間のNTTグループで実際に起きたセキュリティインシデントです。

恥ずかしい話ですが、サイバーセキュリティ対策にしっかり予算をかけて人とシステムに投資しているNTTグループでも起きてしまったのです。他の企業でも、自分たちの目線だけでは対策が行き届かず「聖域」になっていたり、環境変化への適応が遅れていたり、といったセキュリティリスクが潜んでいるのではないかと想像します。

あどみん氏:実際に起こしてしまったからこその気づきですね。そうした経験は、NTT Comのソリューションにどのように反映されているのでしょうか?

城:先ほど挙げたようなうまくいかなかった事例も含めて、規模が大きいぶん場数を経験し、たくさんの事例を持っているので、さまざまに特性の違うお客さまに対して最適な対策を支援する、またはゴールに早くたどり着く環境構築のお手伝いができるようになりました。

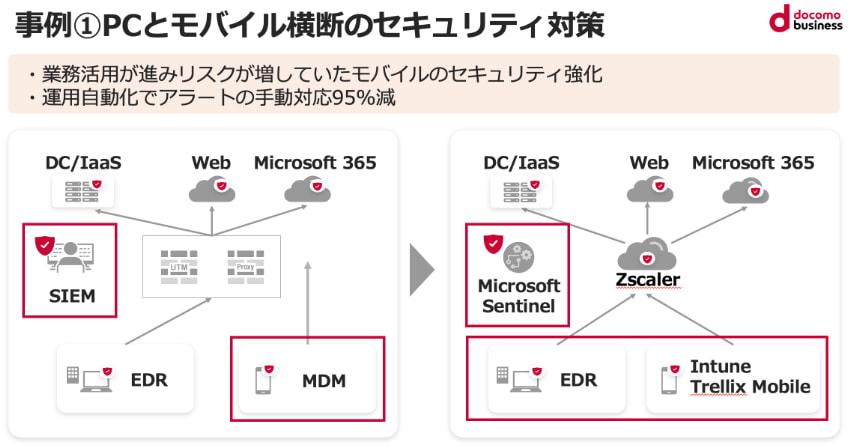

事例① PCとスマホ・タブレットの横断的セキュリティ対策

城:製造業のお客さま(約1万人)への、PCとスマホ・タブレットの横断的セキュリティ対策を導入した事例です。元々PC向けのセキュリティ対策をしっかりやっていて、社外に持ち出したときも必ずSSL-VPNでいったん社内に入る構成をとっていました。SIEMエンジンでプロキシーとUTMのログを分析したりもしていたのです。

一方で、社員の業務が変わってきて、スマホ・タブレットといったモバイルデバイスを積極活用するようになり、Microsoft Office 365や業務SaaSにつないでデータをやり取りすることも増えています。ただ、モバイルに対しては簡易なMDM(モバイルデバイス管理)レベルで、紛失へのリスク対策程度しかできていませんでした。

また、プロキシーやUTMから大量のログが出ていて、ログ解析をしっかりやっているのはよかったのですが、稼働が増えて業務負荷になってしまったり、アラート検知後の対処も煩雑になってしまったり、という課題もありました。

あどみん氏:古い形のインフラが時代の流れに追いついていない、しばしば見られる構成ですね。

城:そこでまず、オンプレミスのインターネットゲートウェイを移行して、SASE製品の「Zscaler」を入れて、PCもモバイルもここを通るように通信経路を変更しました。

また、MDMを「Microsoft Intune」に切り替え、紛失対策はもちろん、業務アプリのデータがプライベートアプリに流れないような切り離しを施しました。さらにMTD(モバイル脅威対策)を入れて、マルウェア感染対策も強化しました。

ログ解析と対処を担うSIEM分析の負荷については、「Microsoft Sentinel」に切り替えて、アラートの絞り込みやインシデント検知後の対処をある程度自動で実施できるようにしました。EDRのアラートは95%までは人手を介さずに自動で対処できるようになっています。

あどみん氏:SIEMをSentinelに変えたのは、けっこうヘビーで大変だと思います。よくやりましたね。

城:弊社でも数年来運用してノウハウを持っていたので、それを提供することで導入はスムーズに進み、運用でも効果が出たのだと思います。

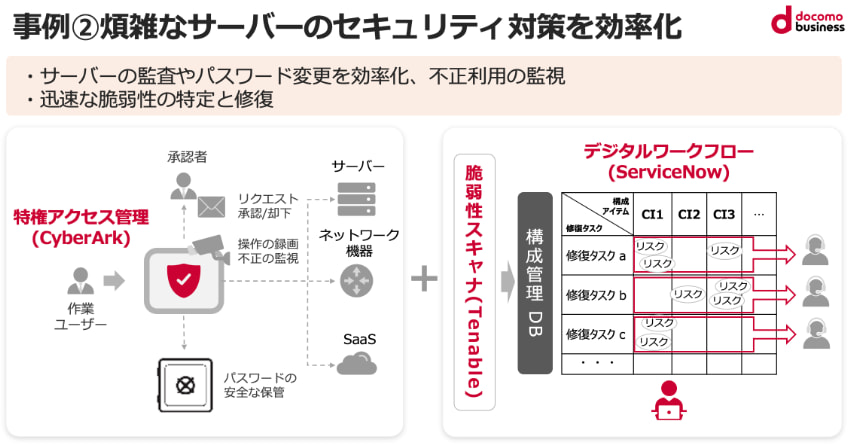

事例② 煩雑なサーバーのセキュリティ対策を効率化

城:この事例はサービス業のお客さまです。PC向けのセキュリティ対策において、PCは情シス部門が一括管理していて、サーバーは特権アクセスの管理や脆弱性管理の指針は出しているものの、業務システムごとに管理者が異なり、実際の運用は管理者任せで統制できていませんでした。

あどみん氏:スタートアップのような組織では、かなり“あるある”だと思います。

城:この件では弊社の失敗経験を活かして提案しました。「CyberArk」を導入し、特権アクセス管理をシステム横断で実施できるように、さらに重要アカウントを利用する際は承認者が承認・否認をして、操作内容を録画して不正監視などができるようになりました。

また、サーバーの特権パスワードは作業者に知らせず利用可能なので、外部に漏れるリスクが低くなっています。かつ定期や不審なイベントの発生時など、必要なタイミングでシステムがパスワードを自動変更できます。

そして、脆弱性管理については脆弱性診断ツールの「Tenable」とデジタルワークフローの「ServiceNow」を導入しました。Tenableで検知した脆弱性をServiceNowに連携し、脆弱性が検知された資産の重要度と脆弱性の内容に応じて、担当者と期限を自動的にアサインすることが可能になりました。

これを手作業でExcel台帳管理するのはかなり大変なので、このお客さまは実施できていなかったのですよ。導入以降は、対応状況がデジタルワークフローでシステム管理され、またダッシュボードで一覧化されるので、未処理のタスクが期限を過ぎて放置されることもなくなりました。

あどみん氏:この手の構成は、いろいろな製品の選択肢があるので、企業規模や業態で選ぶのがいいと思います。CyberArkはよくできていて、特にプライバシーや個人情報の取り扱いを重視している企業にはおすすめですね。

あどみん氏:サイバーレジリエンスを高めるサービスやソリューションについてはいかがでしょう?

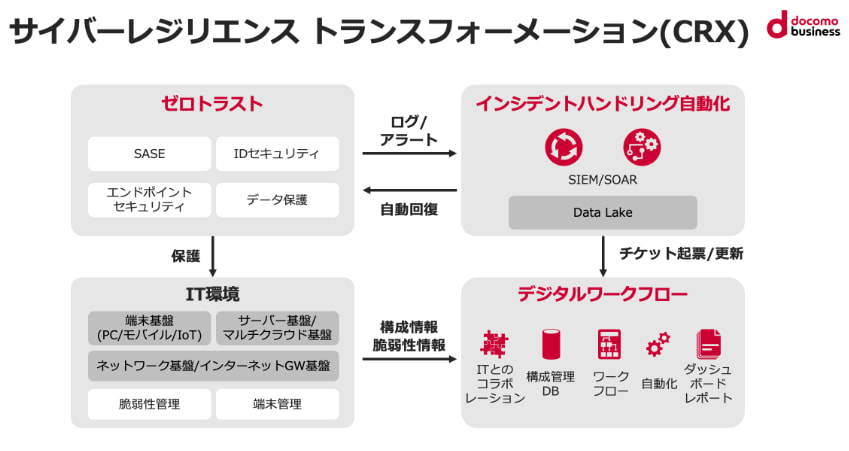

城:サイバーレジリエンストランスフォーメーション(CRX)というソリューションを提供しており、「ゼロトラストによるセキュリティ強化」「運用自動化による迅速なインシデントハンドリング」「デジタルワークフローによる属人対応の解消」でお客さまのサイバーレジリエンス強化のお手伝いをしています。CRXという名前には、企業のサイバーレジリエンスを変革するという意味や、サイバーレジリエンス強化を通じてお客さまの業務変革を促す支援をするという意味を込めています。

ラインアップはいろいろあるのですが、全部をもりもり入れてください、というソリューションではありません。お客さまによって対処すべきリスクや予算感は異なるので、どこを強化すべきなのか、一緒に考えるところから始めます。コストとのバランスも見ながら、優先順位の高いリスクを軽減する対策を提案しています。

あどみん氏:なるほど、そのスタンスは大事ですね。

よく勘違いしやすいのが、新しいセキュリティ対策をやるには今までのものを捨てないといけないわけではなく、今までの積み重ねがあって、それをうまく変化させていくというのがサイバーレジリエンスのひとつの形です。

セキュリティは境界型防御とゼロトラストの二択ではなくて、ゼロトラストには境界型防御も組み込まれるし、よくできた境界型防御ほどきちんとしたセキュリティもないので、すべてをガラッと変えましょうということではないのです。むしろサイバーレジリエンスは、セキュリティを積み上げた先にあるものだと考えてもらっていいと思います。

それから、「また予算がかかるのか」と思ってしまうかもしれないけれど、柔軟性のある環境に変えていくことで不要になってくる資産や技術もあるので、実はコストパフォーマンスがいいケースもあります。そのあたりも含めて、既存の環境をまるっと専門家に相談するのがいいと思います。

城:積み重ねが重要ではありますが、意味をはき違えて単に現行踏襲に走ると「聖域」や「環境の変化」から目をそらしてしまうミスが起きてしまいがちです。なので、やってきた対策を大事にしつつも、変革するべきところは変革!という思いでCRXを提供しています。

こうした話を聞いて「今の自分の会社は大丈夫かな、棚卸ししてみたいな」と思われるお客さまもいるのではないでしょうか。NTT Comはセキュリティの専門家として、そして時には「しくじり先生」として、経営課題解決のお手伝いをさせてもらいたいと強く考えています。

あどみん氏:クラウドネイティブも同じ業界にいるので、ぜひ知見を持ち寄って協力体制で取り組めたらいいですね。

城:そうですね。今日は楽しかったです。ぜひ今後も、こうした勉強や課題解決の機会に協働していけるとうれしいです。

須藤あどみん氏と城征司のクロストーク模様は、下記ウェビナー(動画)でもご覧いただけます。

VTuberとのクロストークをお楽しみください。

OPEN HUB

THEME

Cyber Resilience Transformation

#セキュリティ